La scheda Utenti e abilitazioni consente di gestire le autorizzazioni di tutte le persone che utilizzano il programma, in modo tale che ciascuno possa agire sui dati solo nel limite alle proprie funzioni e competenze. Questa scheda rappresenta pertanto uno strumento molto importante ai fini della sicurezza dei dati e del controllo sull’utilizzazione delle funzioni del programma da parte di tutti gli utenti.

Nota

Per suddividere i permessi d’accesso fra i vari utenti occorre compilare la scheda per ciascun utente. La compilazione della scheda è permessa solo all’amministratore del sistema, mentre tutti gli altri possono vederla, così da sapere come sono suddivisi i permessi d’accesso, ma non possono modificarla.

Utenti

La sezione Utenti permette di definire gli utenti del programma.

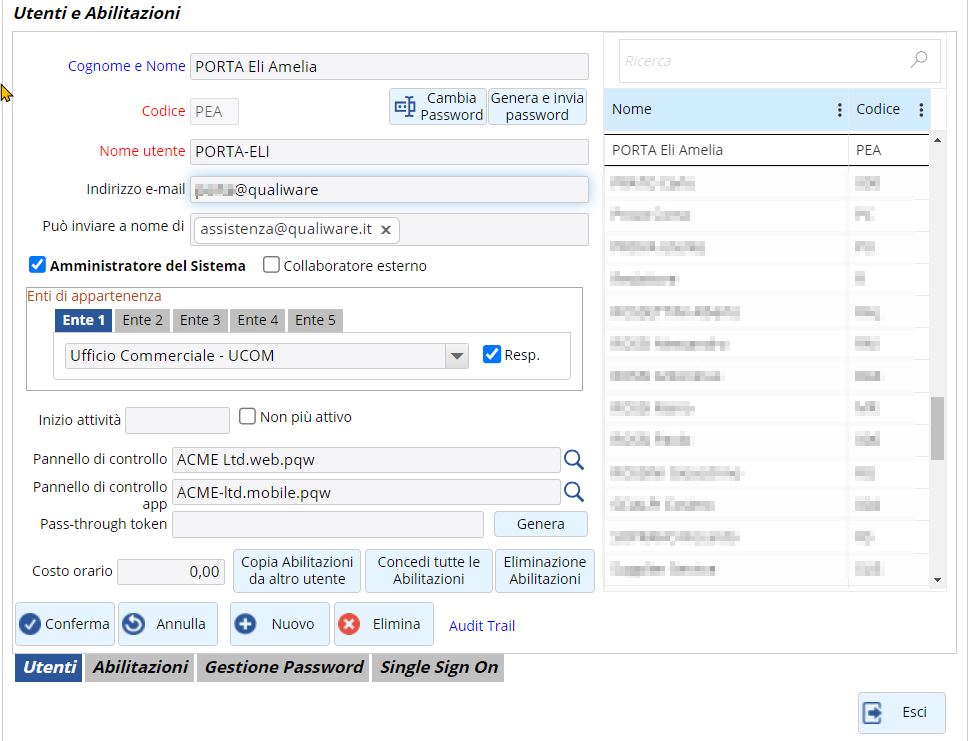

I campi della sezione Utenti sono:

- Cognome e nome dell’utente;

- Codice identificativo dell’utente, costituito preferibilmente dalle sue iniziali;

- Nome utente, nome con quale l’utente accede alla rete;

- Indirizzo e-mail, indirizzo di posta elettronica associato all’utente;

- Può inviare a nome di, indirizzi di posta a nome dei quali l’utente può inviare messaggi;

- Amministratore del Sistema, flag che identifica l’utente come amministratore del sistema;

- Collaboratore esterno, flag che identifica l’utente come collaboratore esterno all’azienda;

- Ente di appartenenza, menu a tendina dove poter scegliere l’appartenenza fino a 10 enti presenti in elenco (opzione estendibile);

- Resp. (Responsabile), flag che indica l’utente come Responsabile dell’ente;

- Inizio attività, riporta data di inizio dell’impiego;

- Non più attivo, flag che identifica la cessazione dell’impiego; se selezionato si attiva il campo Fine attività, dove riportare la data di cessazione;

- Pannello di controllo, consente d’attribuire ad ogni utente una configurazione personalizzata del Pannello di controllo (consultare il paragrafo Personalizzazione del pannello di controllo nella scheda Pannello di controllo );

- Pannello di controllo app, consente d’attribuire ad ogni utente una configurazione personalizzata del Pannello di controllo nell’app;

- Pass-through token, consente di generare un token statico da utilizzare per attivare una funzione di QualiWare senza effettuare il login, per un esempio vedere la scheda Accesso a QualiWare tramite token. Cliccare il pulsante Genera per creare il token;

- Costo orario, specifica il costo orario di ciascuna persona, utilizzato per il calcolo dei costi di qualità/non qualità che prevale su quello riportato nella causale di costo. Va sottolineato che il costo dei vari utenti è visibile solo da parte dell’Amministratore di sistema, mentre ogni utente vede solo il proprio;

- Copia abilitazioni da altro utente, consente di copiare le abilitazioni da una persona ad un’altra. Il pulsante apre la Lista utenti con abilitazioni, dalla quale selezionare quello da dove copiare le autorizzazioni;

- Concedi tutte le abilitazioni, consente d’assegnare all’utente selezionato tutte le abilitazioni possibili su ogni tipo di documento e registrazione;

- Eliminazione abilitazioni, consente d’eliminare tutte le abilitazioni concesse all’utente selezionato;

- Mostra solo utenti attivi e con password, flag che permette di visualizzare e selezionare solamente gli utenti che risultino attivi (dove nella scheda Dati del personale non è stata specificata una data di fine attività) e che hanno una password definita.

Gli utenti possono essere gestiti con i comandi dedicati in basso alla scheda:

- Nuovo ( + ), permette d’inserire un nuovo utente;

- Conferma ( v ), consente di salvare le modifiche e/o l’aggiunta di un utente;

- Annulla, consente di non salvare le modifiche inserite;

- Elimina ( x ), consente di cancellare un utente dall’elenco.

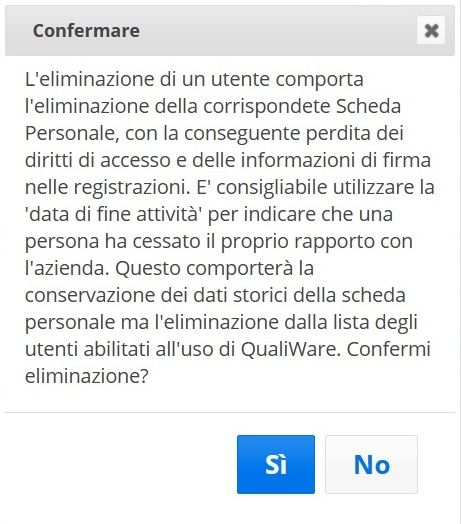

Non è possibile eliminare l’ultimo Amministratore del sistema se ne è rimasto solamente uno. Questa operazione va effettuata con particolare prudenza, per via delle conseguenze che comporta. Ad ogni cancellazione del profilo di un utente, il programma presenta un messaggio che evidenza la pericolosità dell’operazione.

Abilitazioni

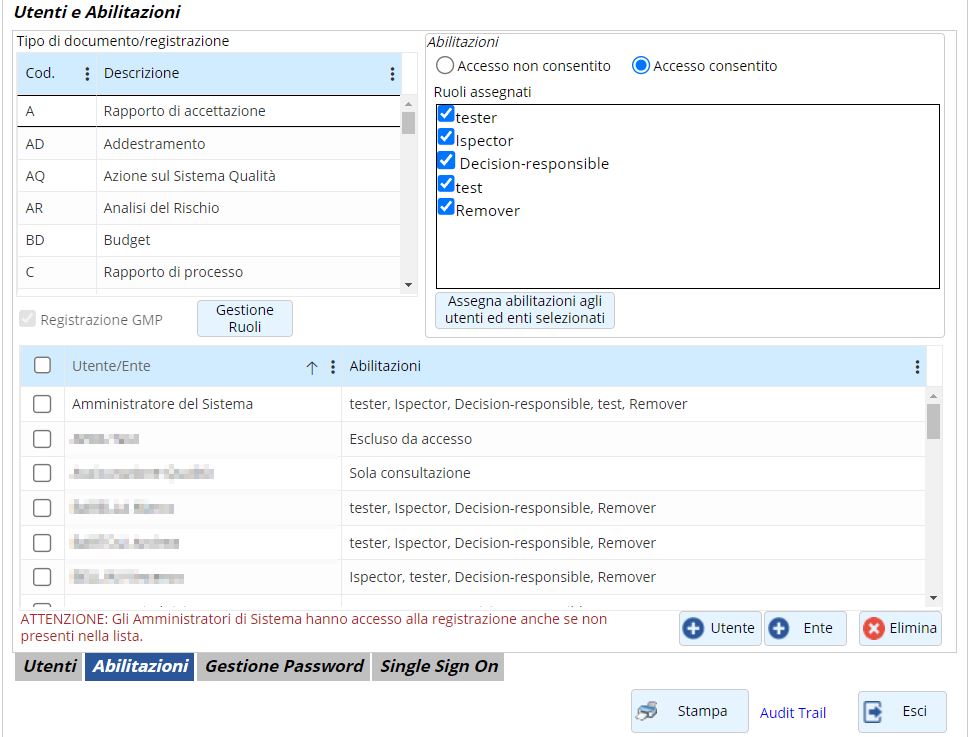

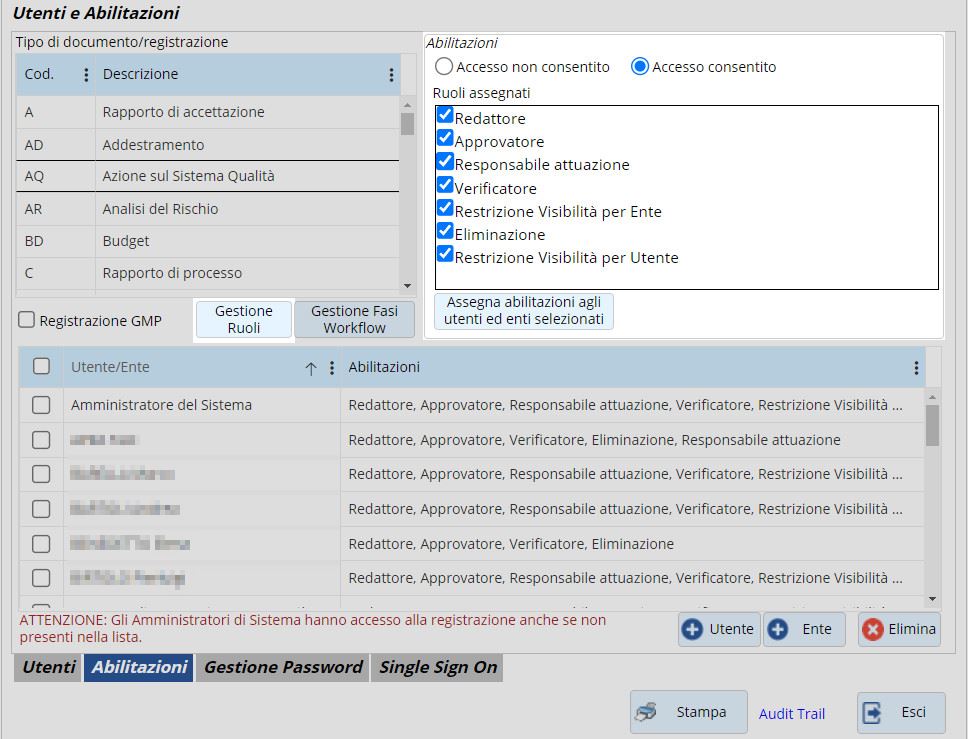

La sezione Abilitazioni consente la più ampia gestione dei permessi.

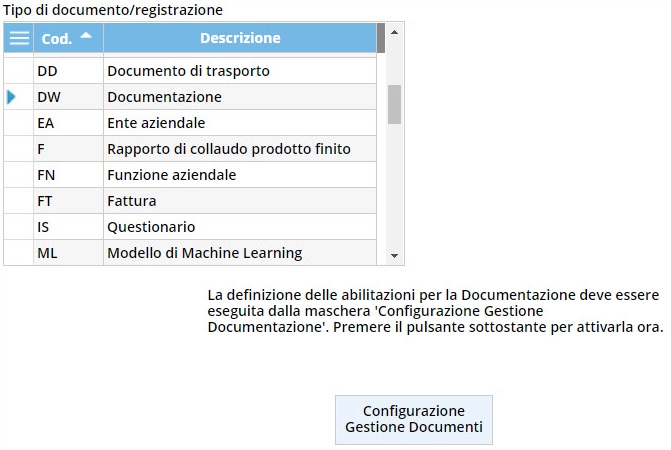

La tabella Tipo di documento/registrazione contiene l’elenco dei documenti e delle registrazioni gestiti da QualiWare.

La sezione accanto intitolata Abilitazioni contiene l’elenco dei ruoli definiti per ciascuna registrazione (vedi l’argomento Ruoli). A seconda della registrazione selezionata, cambia la tipologia delle abilitazioni associate.

Inoltre, la sezione Abilitazioni concede ruoli definiti agli utenti mediante i pulsanti di opzione: Accesso non consentito e Accesso consentito.

Note

Documenti: va premesso che in questa scheda si procede alla definizione di ruoli ed all’attribuzione delle abilitazioni solo per le registrazioni. Per i documenti – voce Documentazione Word – si presenta un pulsante di accesso ad una scheda apposita:

Enti aziendali: nell’elenco di documenti/registrazioni della tabella è stata inserita anche una voce specifica per gli Enti aziendali, in modo da poter regolare anche le abilitazioni alla gestione degli enti. In questo modo, oltre agli Amministratori di Sistema, anche altre persone, qui espressamente configurate, potranno inserire, modificare o eliminare enti aziendali.

Definizione dei ruoli

Prima di attribuire agli utenti le abilitazioni sui documenti e sulle registrazioni è opportuno aver definito i ruoli per ogni registrazione, cioè le funzioni per le quali gli utenti sono abilitati.

Premere il pulsante Gestione ruoli per definire i ruoli nella scheda Definizione dei ruoli per le registrazioni.

I ruoli definiti per ciascun tipo di registrazione vengono elencati nella sezione Ruoli assegnati, dai quali è possibile selezionare quelli da attribuire agli utenti ed enti coinvolti.

Per i documenti la definizione dei ruoli e delle abilitazioni va eseguita nella scheda Configurazione gestione documenti.

Il flag Registrazione GMP consente di abilitare la gestione GMP sulle registrazioni della categoria.

Il flag Indicizza per la RAG (GPT) consente di indicizzare i documenti della categoria per renderli utilizzabili con CoDriver Ask (visibile solo se è abilitato il modulo QW-CAI).

Definizione di fasi di workflow

Per alcune categorie (Documenti, Rapporti di addestramento, Azioni sul sistema qualità, ecc.) è possibile specificare una o più fasi di workflow, cioè fasi dell’iter di produzione del documento/registrazione che presuppongono una verifica e un benestare da parte di un utente.

La definizione delle fasi di workflow relative ai documenti viene fatta dall’interno della scheda Configurazione gestione documenti al pulsante Definizione fasi di workflow, che apre la finestra Configurazione gestione documenti: definizione delle fasi di workflow.

La definizione delle fasi di workflow relative a registrazioni viene fatta su questa scheda (Utenti e abilitazioni) nella sezione Abilitazioni, premendo il pulsante Gestione fasi workflow, che apre la finestra Definizione delle fasi di workflow per le registrazioni.

Abilitazione degli utenti ai ruoli definiti

I ruoli d’intervento definiti devono essere assegnati agli utenti coinvolti, consentendo in modo preciso le responsabilità e le interazioni.

Selezionare dalla tabella la categoria di registrazioni per la quale si vogliono attribuire le abilitazioni. quindi:

- Per consentire solo l’accesso in consultazione a singole persone o ad enti complessivi, premere il pulsante Utente o Ente. Nella sezione Utenti/Enti abilitati compariranno i riferimenti alle persone o agli enti abilitati con la specifica alla sola consultazione;

- Per consentire anche l’elaborazione e la modifica è necessario selezionare l’utente o l’ente, spuntare Accesso consentito e, nella sezione Ruoli assegnati spuntare le caselle relative alle abilitazioni che s’intende assegnare all’utente o all’ente;

- Premere il pulsante Assegna abilitazioni agli utenti ed enti selezionati che si trova sotto l’elenco dei Ruoli assegnabili.

Nota

La ripartizione delle abilitazioni per la scheda di Gestione dati del personale (nell’elenco sopra con codice SO – Scheda Personale) è molto delicata, perché regola l’accesso a dati personali. È importante conoscere esattamente le potenzialità di ciascun ruolo, in modo da attribuirli correttamente: consultare la scheda Dati del personale.

Limitatamente alla scheda del personale, il programma offre uno strumento di verifica delle funzioni per tutti gli utenti che abbiano accesso alla scheda di gestione Dati del personale. Selezionando ciascun utente abilitato e premendo il pulsante Verifica, il programma mostra le funzioni cui l’utente stesso è abilitato.

Esempio

Premendo il pulsante Stampa si ottiene una griglia che mostra, per ciascuna scheda di registrazione la ripartizione e la tipologia dei permessi di accesso.

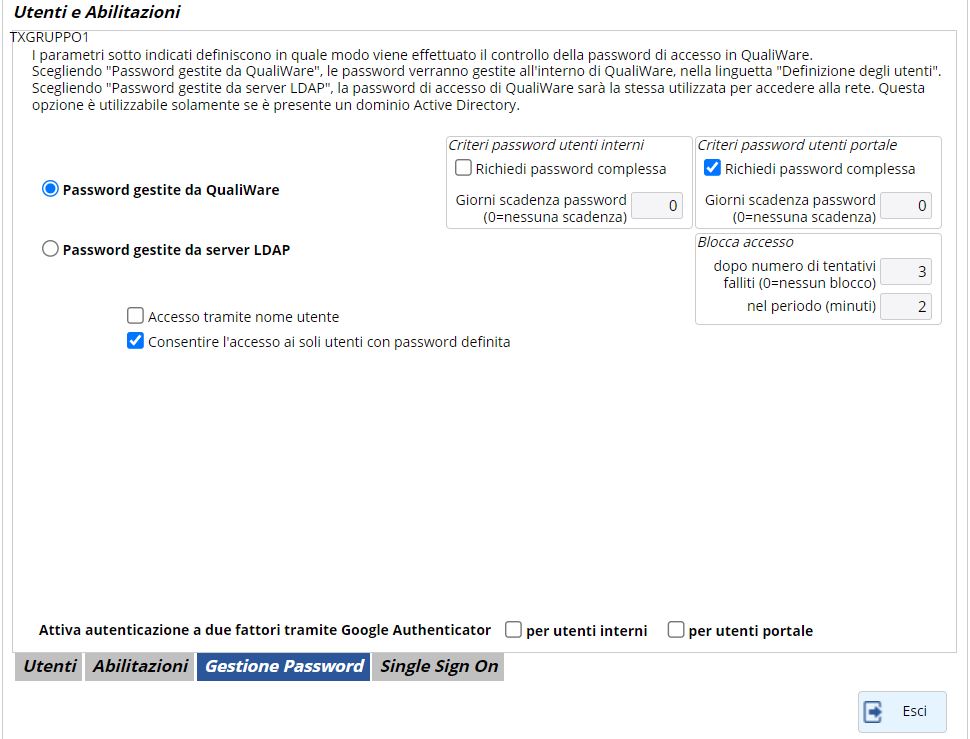

Gestione password

Questa sezione consente di definire la gestione della password d’accesso:

- devono essere inserite in QualiWare;

- devono utilizzare un server LDAP, normalmente costituito dal server di dominio aziendale, quindi da una connessione ad Active Directory.

Password gestite da QualiWare

L’opzione Password gestite da QualiWare definisce che le password d’accesso sono gestite da QualiWare, dando la possibilità all’utente di cambiarle.

I campi di gestione sono:

- Accesso tramite nome utente, flag che consente all’utente d’autenticarsi inserendo lo username utilizzato per l’accesso a Windows. Diversamente, l’utente può scegliere il nome da una lista a discesa:

- Consentire l’accesso ai soli utenti con password definita, flag che consente l’accesso ai soli utenti che è stata inserita una password al momento della creazione;

- Criteri password utenti interni / esterni, dalla release 2015.03b è possibile imporre delle regole alle password:

- Richiedi password complessa, flag che impone l’utilizzo di una password elaborata lunga almeno 8 caratteri, contenente almeno una lettera maiuscola, una minuscola e un numero;

- Giorni scadenza password, campo numerico dove indicare i giorni di validità della password. Una volta trascorsi i giorni indicati, viene richiesta all’utente di cambiare la password con l’obbligo d’inserirne una nuova non utilizzata in precedenza.

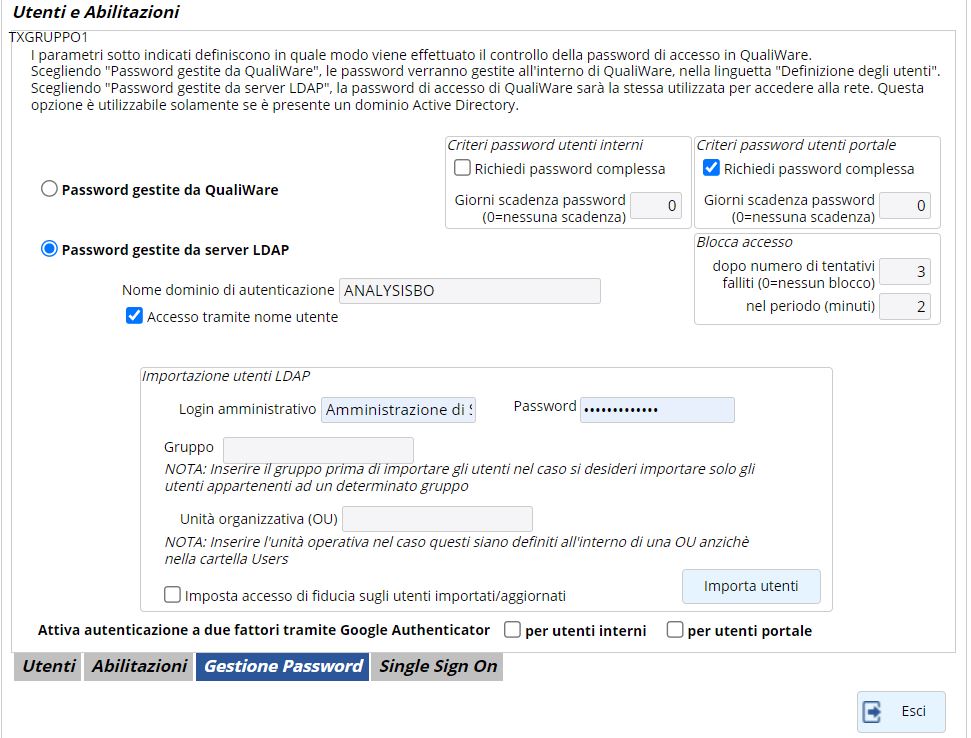

Password gestite da server LDAP

Con l’opzione Password gestite da server LDAP le credenziali d’accesso vengono verificate sul server LDAP (Active Directory) corrispondente al dominio specificato nel campo Nome dominio di autenticazione. In questa maniera non è più necessario definire le password degli utenti in QualiWare ma è obbligatorio specificare il login di rete associato, questo per ogni utente.

I campi di gestione sono:

- Accesso tramite nome utente, flag che consente d’impostare l’acceso dell’utente con i propri dati di nome utente e password utilizzate per accedere a Windows;

- Gruppo, consente di specificare un nome di gruppo, diverso da QualiWare e definito nell’Active Directory, per selezionare gli utenti da importare.

Su può importare utenti da un gruppo definito su un dominio diverso da quello principale, purché collegato ad esso e raggiungibile dalla LAN. In questo caso va specificato il nome del dominio seguito del carattere “\” e dal nome del gruppo. Gli utenti importati visualizzano nel campo Login il nome del dominio d’appartenenza seguito dal loro nome utente.

A partire dalla release 2023.00.11 per determinati utenti, si può gestire l’autenticazione tramite password memorizzata in QualiWare, consentendo di conseguenza l’accesso anche ad utenti che non sono censiti nell’elenco LDAP, quindi anche in Active Directory.

Per farlo, è necessario spuntare la casella Password gestita da QualiWare presente nella linguetta Utenti. Per questi utenti deve essere obbligatoriamente inserito un nome utente nell’apposito campo, che può essere assegnato liberamente e non corrispondente ad un login esistente in Active Directory. Le password gestite da QualiWare devono rispettare i criteri di complessità e scadenza impostati nel riquadro Criteri password utenti interni.

- Unità Organizzativa (OU), consente di specificare la Organizational Unit della Active Directory dalla quale si vogliono importare gli utenti;

- Imposta accesso di fiducia sugli utenti importati/aggiornati, flag che attiva su tutti gli utenti importati la spunta Connessione di fiducia (accesso automatico in base al login di rete);

- Importa utenti, pulsante che consente d’importare in QualiWare gli utenti Active Directory non ancora presenti, dove la corrispondenza viene stabilita tramite il LOGIN. Viene visualizzata una lista degli utenti dalla quale è possibile selezionare quelli da importare. Per l’importazione della lista degli utenti si può scegliere fra vederli tutti o solo quelli che appartengono ad un gruppo denominato QualiWare.

Premendo il pulsante Importa utenti, il programma offre le seguenti alternative:

- Importa nuovi utenti dall’elenco, nell’importazione considera solo i nuovi utenti per l’elenco;

- Aggiorna solo informazioni degli utenti già importati, si limita ad aggiornare i dati degli utenti già presenti nell’elenco.

Dopo aver premuto il pulsante di Conferma, il programma offre la possibilità di scegliere se nell’importazione assegnare prima il cognome o prima il nome dell’utente.

Autenticazione a due fattori

Dalla versione 2025.00.26 è possibile abilitare l’autenticazione a due fattori utilizzando l’app Google Authenticator o Microsoft Authenticator.

Nella sezione Gestione password, nella parte bassa della scheda, sono presenti due flag che consentono l’abilitazione distinta per il portale interno e per quello esterno:

- Per utenti interni;

- Per utenti portale.

Abilitando questi flag e dopo l’inserimento della password, all’utente viene richiesto l’inserimento di un codice numerico di 6 cifre fornito da Google Authenticator o da Microsoft Authenticator, previa configurazione dell’account all’applicazione ed all’utente. Operazione che può essere eseguita rapidamente aprendo l’app e leggendo il QR code proposto al momento della richiesta del codice.

Dopo la prima registrazione dell’account, il QR Code ovviamente non comparirà più e, in caso di cambio del telefono, l’utente dovrà richiedere all’Amministratore di Sistema di resettare l’autenticazione a 2 fattori, utilizzando il pulsante “Reset 2FA” presente nella schede “Utenti e Abilitazioni” per gli utenti interni, e nella scheda “Anagrafica Clienti/Fornitori”, linguetta “Altri dati”, per gli utenti del portale clienti/fornitori.

Nota

In caso di utilizzo di Single Sign On con identity provider che supporta il protocollo SAML (vedere paragrafo successivo), l’autenticazione a due fattori dev’essere abilitata sullo stesso identity provider, rendendo di conseguenza non effettivi i due flag.

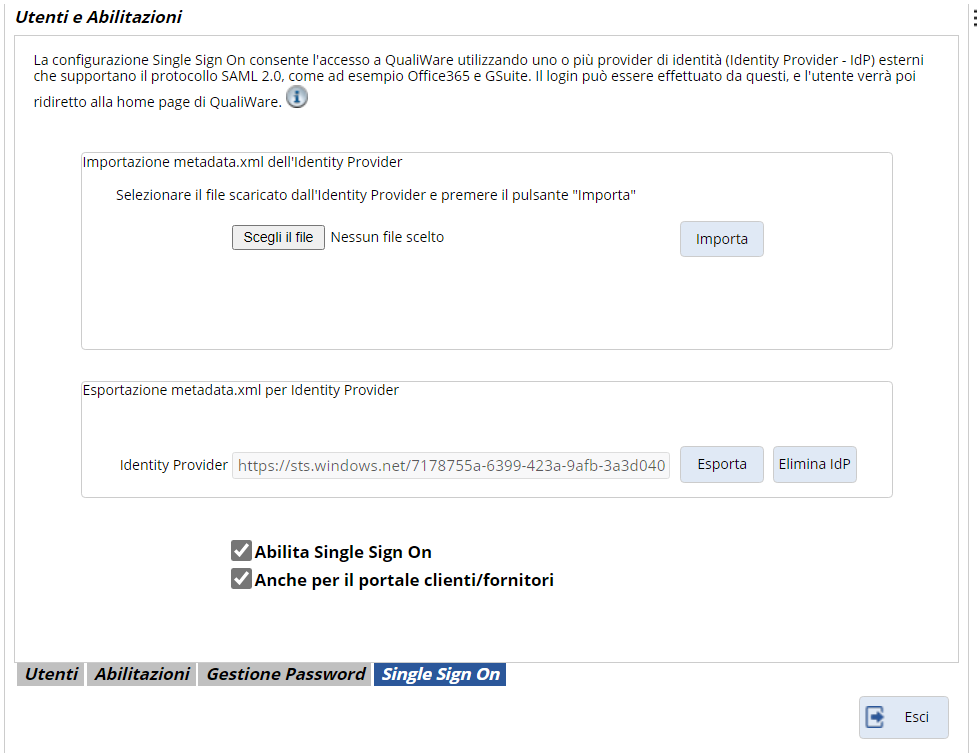

Single Sign On

Dalla versione 2020.01 la configurazione Single sign on consente l’accesso a QualiWare utilizzando uno o più provider di identità (Identity Provider – IdP) esterni che supportano il protocollo SAML 2.0, come ad esempio ADFS, Microsoft Azure e GSuite. Questo consente d’utilizzare un unico set di credenziali per accedere a tutte le applicazioni aziendali, QualiWare compreso.

Esempio: se si utilizza Microsoft Azure, si può accedere a QualiWare utilizzando nome utente e password normalmente utilizzati per l’accesso alla posta elettronica tramite browser, QualiWare stesso è visibile assieme alle altre applicazioni della suite di Microsoft nell’apposito menu.

Per configurare il Single sign on è necessario operare alcune configurazioni sia dal lato dell’Identity provider sia da quello di QualiWare, utilizzando l’apposita linguetta della scheda Utenti e abilitazioni.

I passaggi da svolgere sono i seguenti:

- Dall’Identity provider scaricare il file .XML(normalmente denominato “metadata.xml“) che contiene i parametri del sistema che servono per lo scambio di messaggi con QualiWare;

- Premere il tasto Scegli il file e selezionare il file scaricato;

- Premere il tasto Importa per importarlo in QualiWare;

- Rientrare in QualiWare perché l’operazione precedente fa scadere la sessione;

- Aprire la scheda Utenti e abilitazioni e scegliere la sezione Single sign on;

- Premere il tasto Esporta per scaricare il file “metadata.xml“;

- Caricare il file sull’Identity provider;

- Spuntare la casella Abilita Single sign on.

Completata questa procedura, gli utenti accedono a QualiWare inserendo le proprie credenziali nell’apposita maschera di login fornita dall’Identity Provider, alla quale QualiWare rimanda automaticamente. Si può anche accedere a QualiWare utilizzando l’apposito link di accesso messo a disposizione dall’Identity Provider.

Il flag Anche per il portale clienti/fornitori consente d’utilizzare il Single Sign On anche per i clienti e i fornitori (disponibile dalla versione 2021.07+12 ).

Per sapere come configurare il Single Sign On su Microsoft Azure consultare la guida a Configurazione Single sign on con Office365 e Microsoft Azure.

Note importanti

Per le versioni precedenti alla 2023.01.01, l’utente deve essere stato preventivamente configurato nella scheda Utenti, inserendo nel campo Nome utente il nome utente ad esso attribuito nell’Identity Provider, che normalmente coincide con l’indirizzo di posta elettronica.

Per le versioni dalla 2023.01.01 in poi, un utente può accedere anche se non è stato preventivamente configurato; il suo account in QualiWare viene creato automaticamente.

QualiWare consente di configurare un accesso ibrido, sia con nome utente e password gestita da QualiWare sia con credenziali gestite dall’Identity provider. In tal caso, il nome utente definito in quest’ultimo deve essere inserito nel campo Indirizzo email.

Per i clienti e i fornitori, il nome utente utilizzato per l’autenticazione deve essere inserito nell’apposito campo presente nella linguetta Altri dati.

Per utilizzare il Single sign on è necessario che su IIS sia configurata l’autenticazione anonima.

Il Single sign on può essere abilitato solo se nella linguetta Gestione password si è abilitato l’accesso a QualiWare solo agli utenti con password definita. Questo perché dev’essere possibile accedere anche non utilizzando il Single sign on, almeno per gli utenti Amministratori del sistema. Per questo motivo è conveniente lasciare gli altri utenti senza password definita in QualiWare, per impedire loro l’accesso con questa modalità. Alternativamente, sempre nella stessa linguetta, è possibile abilitare la gestione password LDAP.

Per accedere a QualiWare senza utilizzare il Single sign on, aggiungere il parametro “?NO_SSO=1” alla pagina di default (es. https://acme.qualiware.it/?NO_SSO=1).

Troubleshooting Single sign on

In caso di problemi nel processo di autenticazione è possibile attivare la registrazione dettagliata degli eventi legati al passaggio delle informazioni fra l’applicazione e l’Identity Provider. Lo si può fare aggiungendo la seguente sezione nel file “c:\program files (x86)\QualiWare Web Server\web.config”, subito dopo il tag “</system.webServer>”

<system.diagnostics>

<trace autoflush="true">

<listeners>

<add name="CyclicTextWriter"/>

</listeners>

</trace>

<sources>

<source name="ComponentSpace.SAML2" switchValue="Verbose">

<listeners>

<add name="CyclicTextWriter"/>

</listeners>

</source>

</sources>

<sharedListeners>

<!-- Ensure IIS has create/write file permissions for the log folder. -->

<add

name="CyclicTextWriter"

type="ComponentSpace.SAML2.Utility.CyclicTraceListener,ComponentSpace.SAML2"

initializeData="logs"/>

</sharedListeners>

</system.diagnostics>

I log dettagliati saranno disponibili nella cartella “c:\program files (x86)\QualiWare Web Server\logs”.

Di seguito si riportano alcune problematiche frequenti, con le relative soluzioni.

Caso 1

Nel caso dopo l’aggiornamento alla release 2023.02.00 o successiva si presentasse un errore di accesso negato al certificato “C:\Program Files (x86)\QualiWare Web Server\SAMLConfig\qualiwareSAML.pfx”, è necessario assegnare all’utente specificato nella configurazione di QualiWare i diritti “full control” sulla seguente cartella:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

Questo per consentire all’applicazione di creare le necessarie chiavi di crittografia.

Caso 2

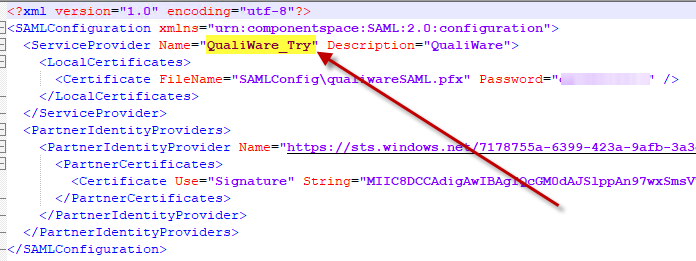

Nel caso in cui si debbano configurare più installazioni di QualiWare nello stesso tenant, è necessario effettuare la seguente configurazione, prima di importare il file metadata.xml rilasciato dall’Identity Provider.

Aprire il file c:\program files (x86)\QualiWare Web Server\SAMLConfig\saml.config e modificare la proprietà “Name” del ServiceProvider inserendo un nome a piacere che NON deve contenere spazi.

Procedere poi al caricamento del file metadata.xml e con gli altri passaggi della configurazione.

Caso 3

Nel caso dopo l’inserimento di nome utente e password dovesse essere restituito un errore del tipo “An error SAML response status was received. urn:oasis:names:tc:SAML:2.0:status:Requester” è necessario controllare dal lato dell’Identity Provider (ad esempio nel log di ADFS) quale è l’esatto messaggio di errore riscontrato. Ad, esempio, si potrebbe trovare il seguente errore:

MSIS7070: The SAML request contained a NameIDPolicy that was not satisfied by the issued token. Requested NameIDPolicy: AllowCreate: True Format: urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress SPNameQualifier: . Actual NameID properties: Format: , NameQualifier: SPNameQualifier: , SPProvidedId: .

In questo caso è necessario verificare sul file “C:\program files (x86)\qualiware web server\SAMLConfig\saml.config” la presenza della seguente impostazione:

![]()

ed eventualmente eliminarla. Può infatti accadere che tale impostazione venga erroneamente importata dal file Metadata.XML fornito dall’Identity Provider.

Caso 4

Nel caso al logout si presenti un errore sulla pagina dell’Identity Provider, è necessario, anche in questo caso, controllare il log. Se vi fosse un messaggio di questo tipo:

“MSIS7074: SAML authentication request for the WebSSO profile must specify an issuer with no NameQualifier, SPNameQualifier or SPProvidedId properties.“,

è necessario inserire le seguenti assegnazioni evidenziate in verde nel file “C:\program files (x86)\qualiware web server\SAMLConfig\saml.config”, nell’attributo PartnerIdentityProvider:

<PartnerIdentityProvider Name="http://adfs.xxxx.it/adfs/services/trust" SingleLogoutServiceUrl="https://adfs.xxxx.it/adfs/ls/" SingleSignOnServiceUrl="https://adfs.xxxx.it/adfs/ls/" SignLogoutRequest="true" SignAuthnRequest="false">